Intune を利用することで、Windows 10デバイスに対し、BitLockerを強制的に有効化することができます。

これは多くのシステム管理者にとって非常に魅力のある機能です。

ユーザーが自発的に暗号化するのではなく、管理者の意図した形で暗号化をするための設定を紹介します。

なお、今回は、Azure AD Join における設定となる点に注意ください。

前提条件

・セキュアブートが有効となっていること

・TPM が 搭載されており、利用可能であること

1. Microsoft Endpoint Manager admin center を開き、「デバイス」を確認します。

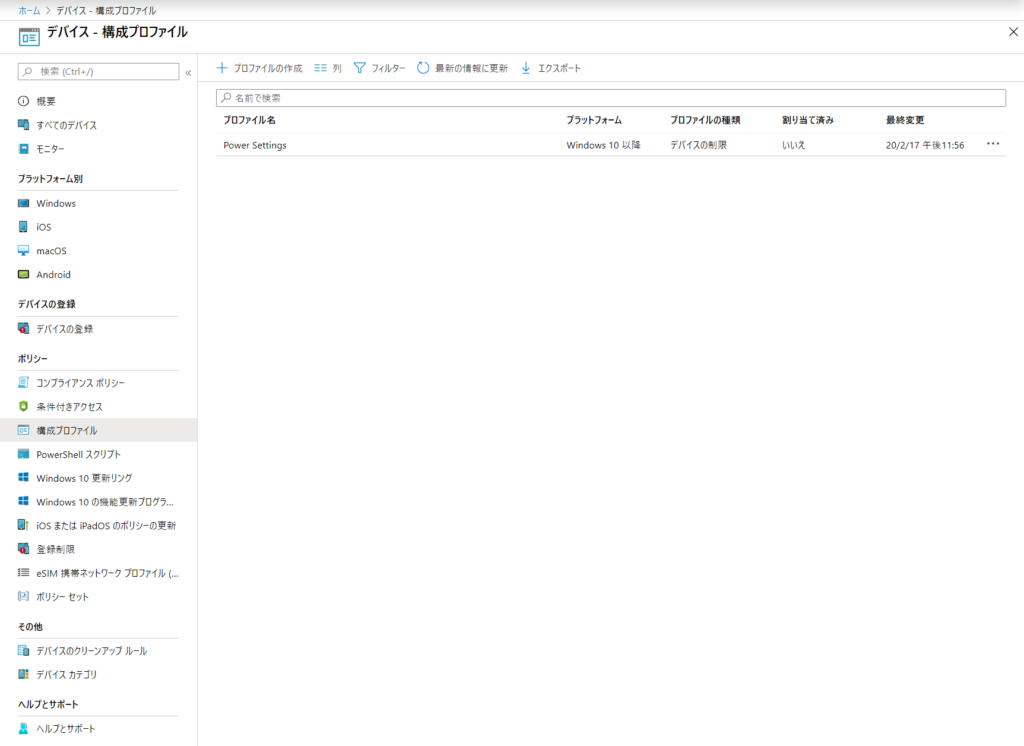

2. 「ポリシー」カテゴリから、「構成プロファイル」 を選択します。

3. 「構成プロファイル」画面から、「プロファイルの追加」 を選択します。

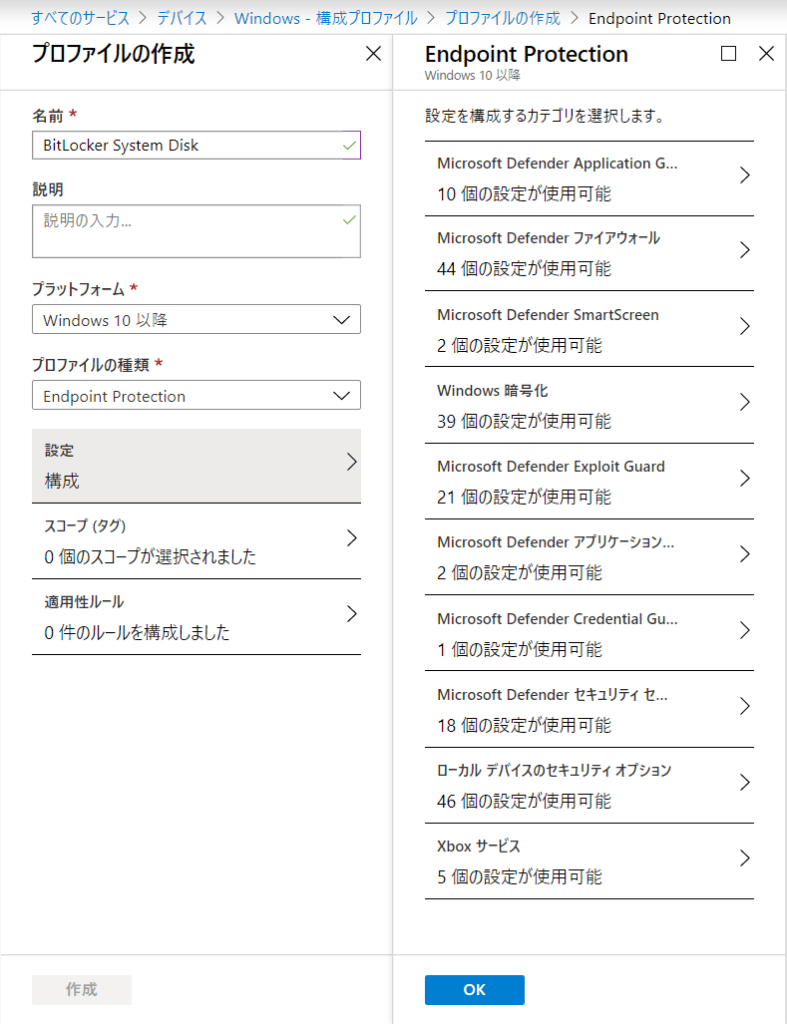

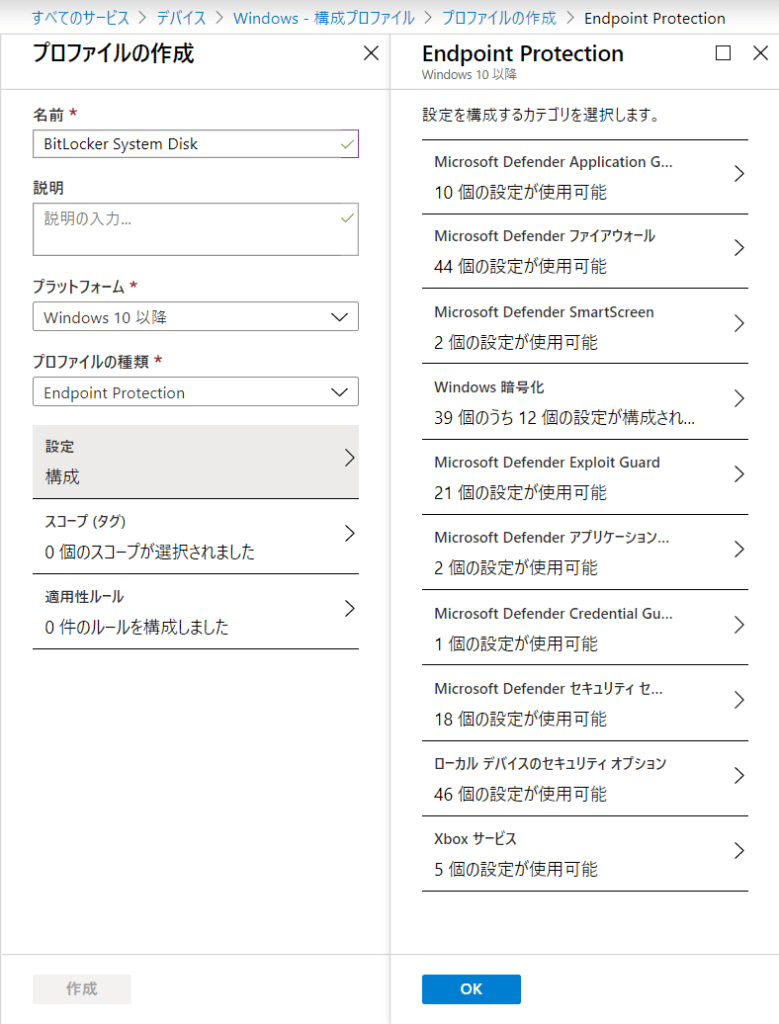

4. 「プロファイルの作成」ブレードの、「名前」を入力します。

5. 「プロファイルの作成」ブレードの、「プラットフォーム」 から「Windows 10 以降」を選択します。

6.「プロファイルの種類」から「Endpoint Protection」を選択します。

7. 「Endpoint Protection」ブレードの、「Windows 暗号化」を選択します。

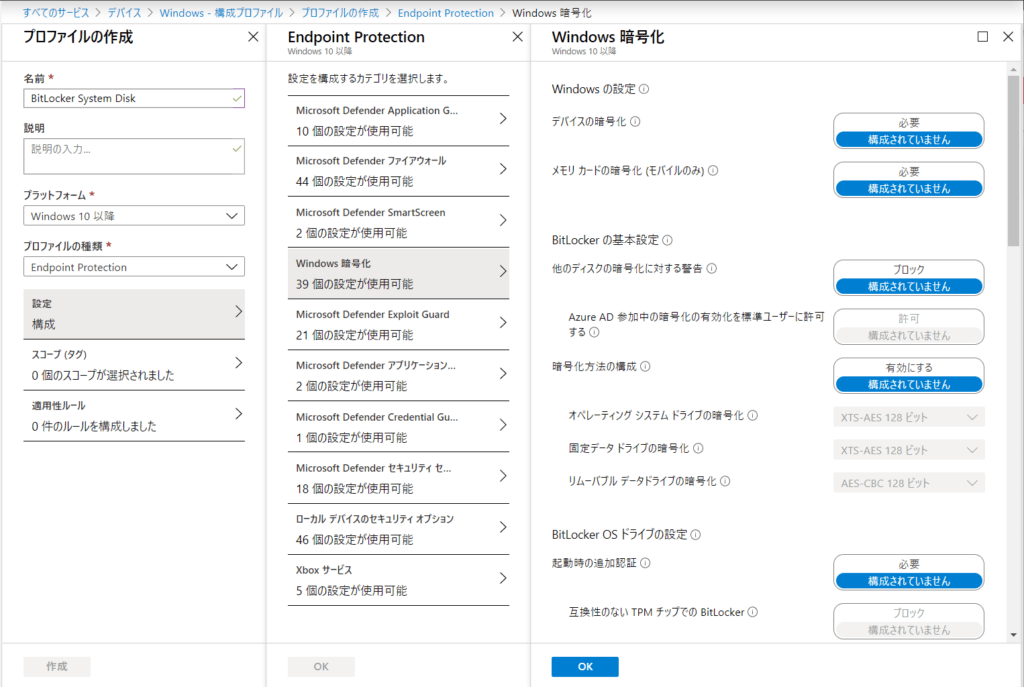

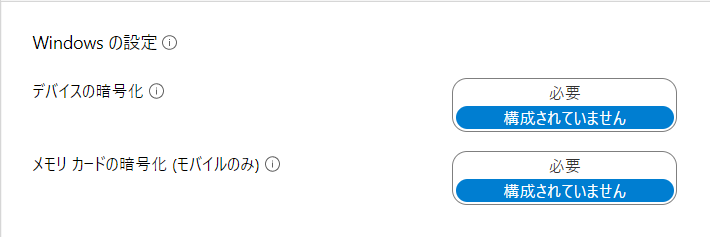

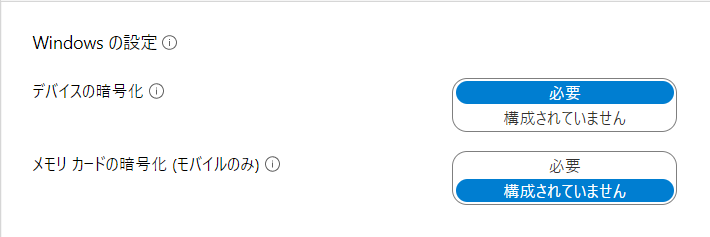

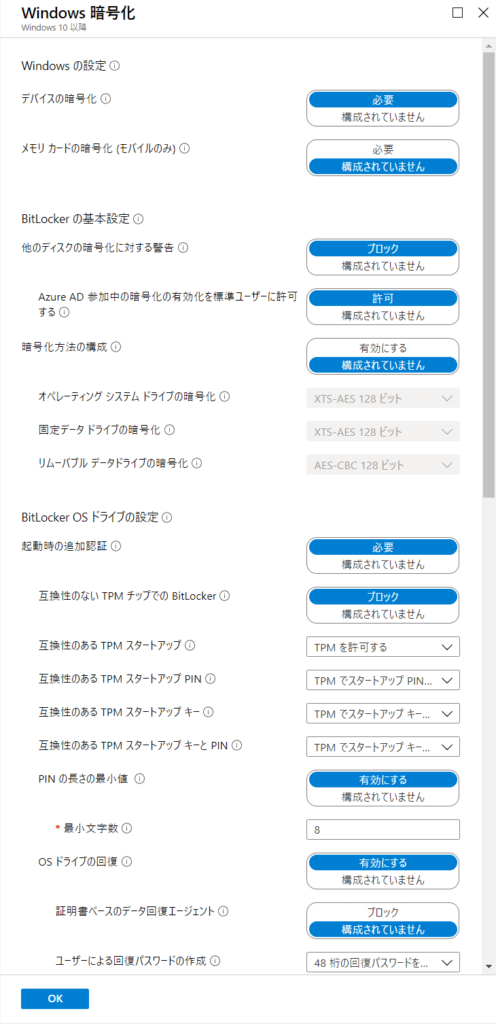

8.「Windows 暗号化」ブレードの「Windows の設定」カテゴリを設定します。

- デバイスの暗号化 を 「必要」に変更します。

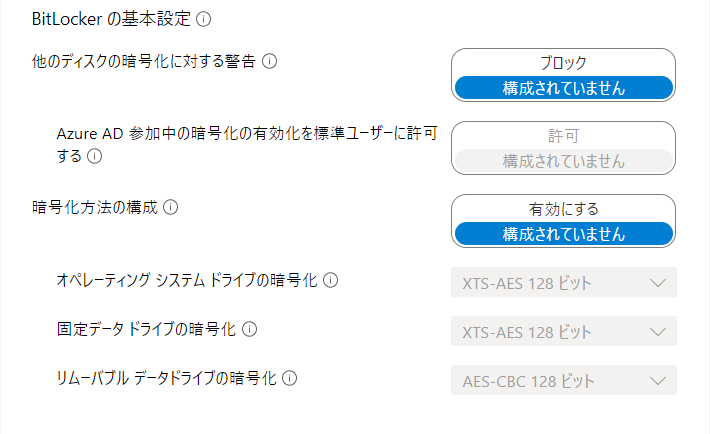

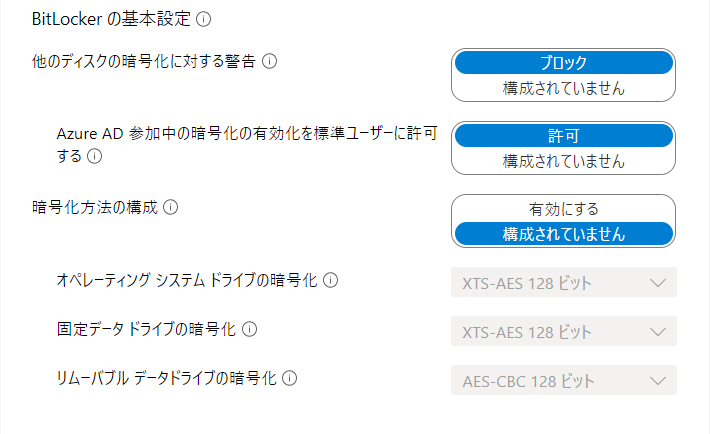

9.「Windows 暗号化」ブレードの「BitLocker の基本設定」カテゴリを設定します。

- 「他のディスクの暗号化に対する警告」を 「ブロック」に変更します。

- 「Azure AD 参加中の暗号化の有効化を標準ユーザーに許可する」を「許可」に変更します。

この設定は、管理者権限を持たないユーザー権限(Azure AD Join)であってもBitLockerを有効化を行うために必要です。

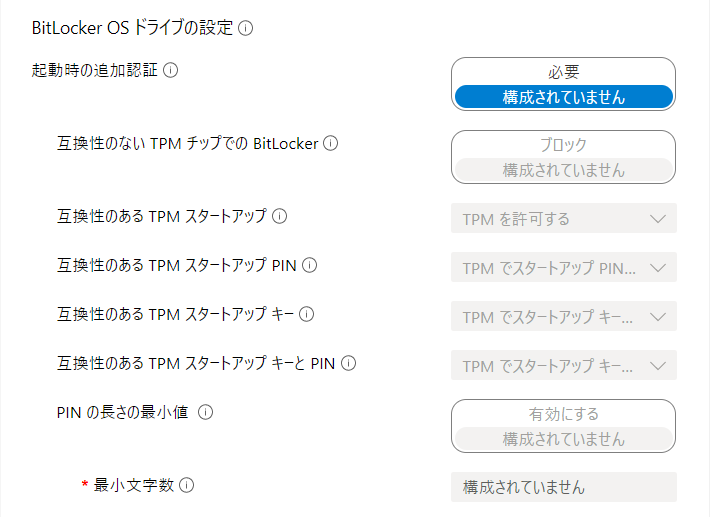

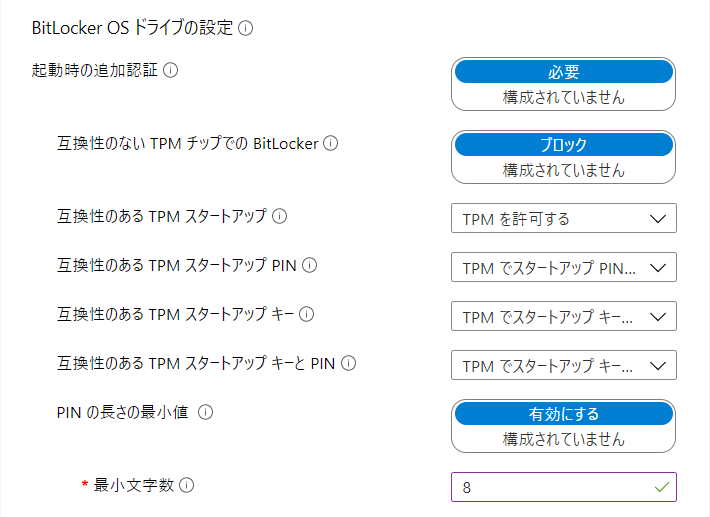

10.「Windows 暗号化」ブレードの「BitLocker OS ドライブの設定」カテゴリを設定します。

- 「起動時の追加認証」を「必要」に変更します。

- 「互換性のない TPM チップでの BitLocker」を「ブロック」に変更します。

互換性のあるTPM が搭載されていない 端末で処理されないように指定します。 - 「互換性のある TPM スタートアップTPM を許可する」を「TPMを許可する」を指定します。

- 「互換性のある TPM スタートアップ PIN」 を「TPM スタートアップ PIN を許可する」 を指定します。

- 「互換性のある TPM スタートアップ キー」を「TPM でスタートアップ キーを許可する 」 を指定します。

- 「 互換性のある TPM スタートアップ キーと PIN」を「TPM でスタートアップ キーと PIN を許可する」 を指定します。

- 「PIN の長さの最小数」を 「8」を指定します。

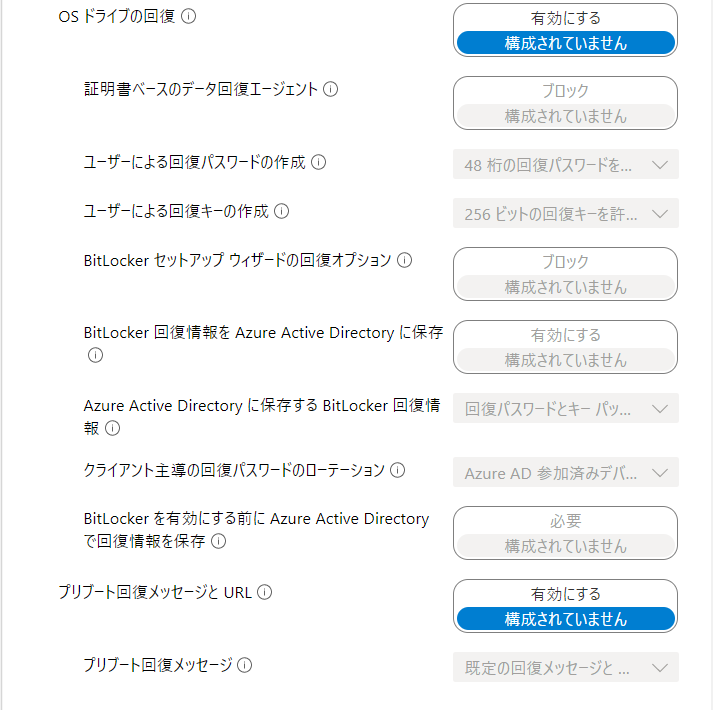

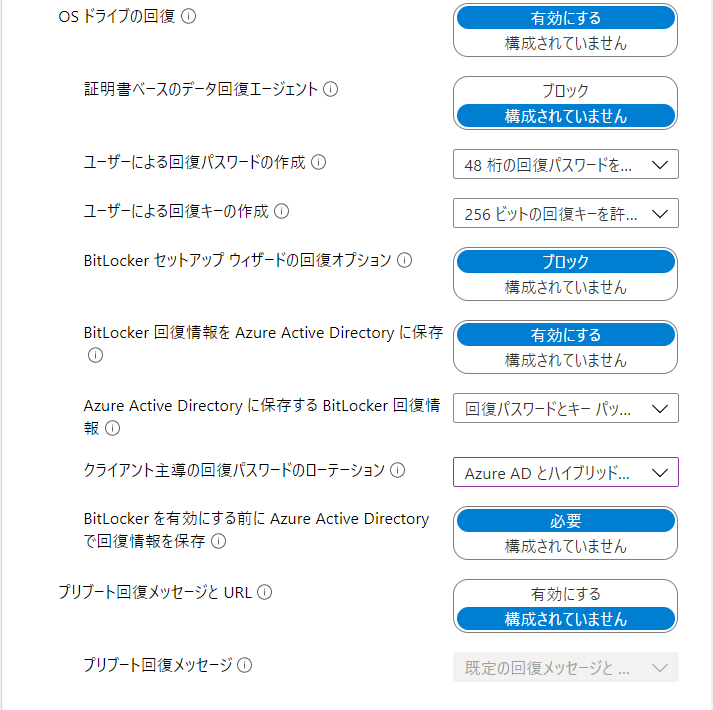

11.「BitLocker OS ドライブの設定」カテゴリの「OS ドライブの回復」サブカテゴリを設定します。

- 「OS ドライブの回復」を「有効にする」に変更します。

- 「BitLocker セットアップ ウィザードの回復オプション」 を「ブロック」 に変更します。

- 「BitLocker 回復情報を Azure Active Directory に保存」 を「有効にする」 に変更します。

- 「 Azure Active Directory に保存する BitLocker 回復情報」を「回復パスワードとキー パッケージをバックアップする」 を指定します。

- 「 クライアント主導の回復パスワードのローテーション」を「Azure AD 参加済みデバイスに対して有効にされたキー交換 」 を指定します。

※ ハイブリッドAzure AD Joinの構成の場合、「Azure ADとハイブリッド参加済みデバイスに対して有効にされたキー交換 」を指定します。 - 「BitLocker を有効にする前に Azure Active Directory で回復情報を保存」を「必要」に変更します。

12. 「Windows 暗号化」ブレードの設定を完了し、「OK」を選択します。

13. 「Endpoint Protection」ブレードの「OK」を選択します。

13. 「プロファイルの作成」ブレードの「作成」を選択します。

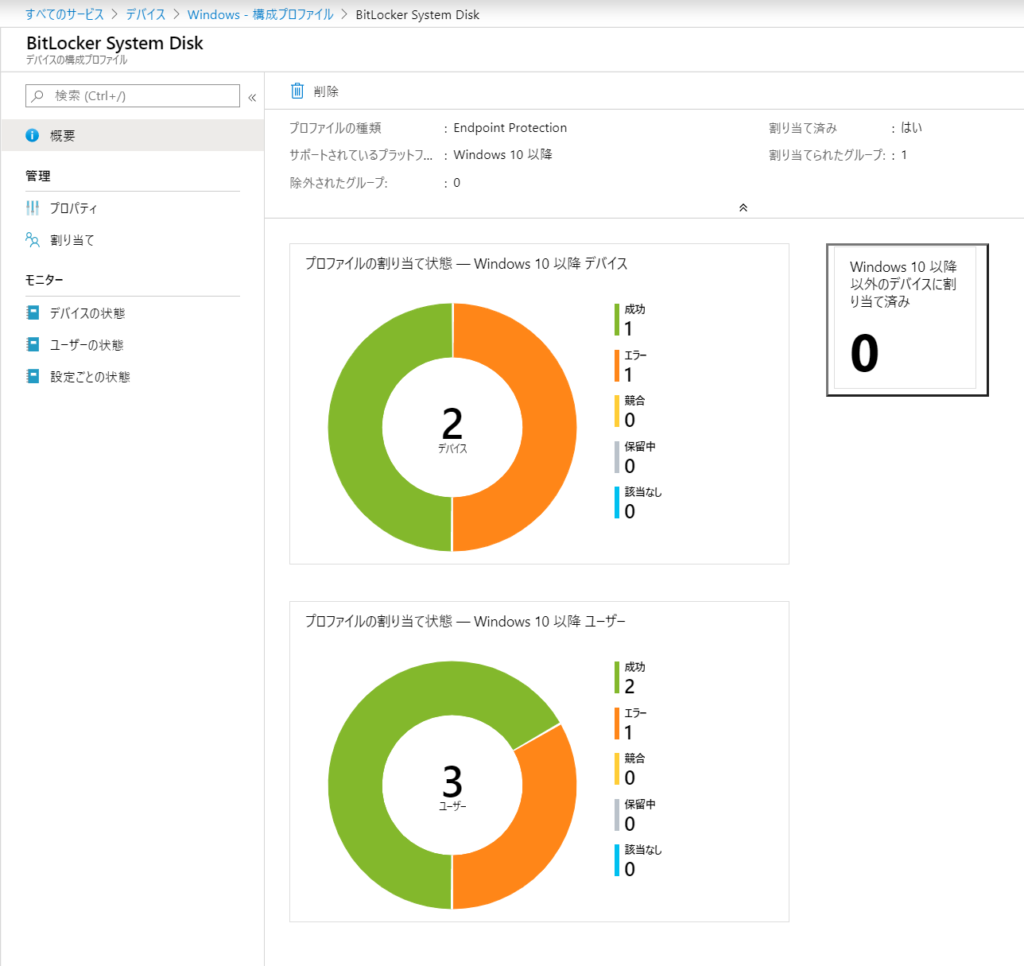

14. 「構成プロファイル」が作成されたことを確認し、対象となるデバイスに割り当てを行います。

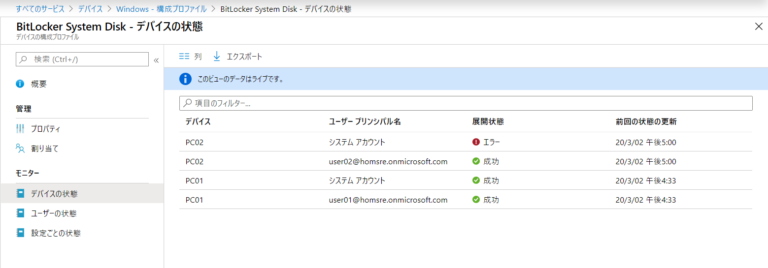

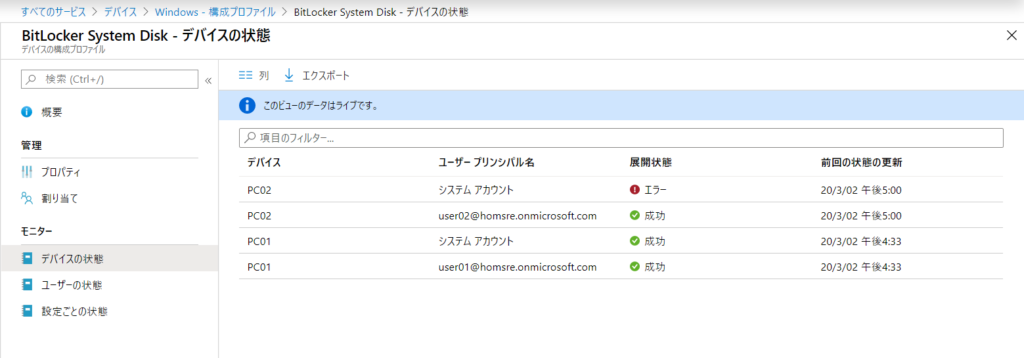

15. 「構成プロファイル」が割り当てられ、対象デバイスが暗号化されていることを確認します。

※ システム アカウント がエラーとなる原因については、現在サポートに確認中です。